Gestion des actifs cyber sensibles dans les systèmes CCHT et FACTS

La Brochure Technique (BT) xxx est issue des travaux du Groupe de Travail (GT) B4.78, mis en place en 2018. Ces travaux avaient pour principaux objectifs de définir un programme d'action couvrant (i) la vulnérabilité aux cyber-attaques des systèmes CCHT et FACTS et les impacts des évolutions des exigences réglementaires, (ii) la réduction de la durée de vie attendue des équipements sensibles des installations CCHT/FACTS et les calendriers de leur remplacement, (iii) l'état de disponibilité des ressources techniques de ces équipements, les besoins de formation de personnel, des programmes permanents de cyber-sécurité et de maintenance vendus par les fournisseurs et, (iv) la spécification des responsabilités en matière de cyber sécurité des équipements, répartie entre le vendeur des équipement, leur intégrateur et leur propriétaire.

Chef de file

(CA)

K. WALKER

Secrétaire

(CA)

P. TAIAROL

P. LINDBLAD (FI), R. WENDT (DE), J. MALMSTRÖM (SE), A. HEINRICH (DE), A. KUMAR (GB), G. RAJAPPAN (US), R. TENORIO (BR), S. DO ESPIRITO SANTO (BR), M. REYNOLDS (US), S. ASHOK (US), N. KIRBY (US), P. SCHOMMER (US), D. KONG (GB)

Membres Correspondants: D. KELL (CA), J. AWODOLA (GB)

Introduction

Les besoins de l'industrie de l'électricité changent avec les évolutions de la technologie, alors que les énergies renouvelables se développent et s'insèrent dans les réseaux. Le transport de l'électricité utilisant les technologies CCHT et les FACTS prendront une place de plus en plus grande dans les réseaux futurs. Les systèmes de conduite et les autres installations sensibles des systèmes CCHT et FACTS vont continuer à changer avec les avancées technologiques et les besoins croissants d'acquisition de données et de surveillance. L'accroissement des fonctionnalités de ces équipements apporte de nombreux avantages, comme une mise en place plus rapide des modifications, des réalisations de projets reproductibles et simplifiées, et des performances supérieures en matière d'acquisition de données, et de surveillance pour la gestion des actifs. Cependant, avec ses avantages on voit apparaître des difficultés supplémentaires, avec des risques de cyber-sécurité, un besoin de mises à jour fréquentes de logiciel pour réduire les vulnérabilités, des problèmes d'obsolescence des logiciels, des besoins de protections anti-virus, des contrôles d'accès, et avec la gestion des évolutions indispensables au maintien de la sécurité du réseau électrique. Il est important de bien gérer ces problèmes supplémentaires de cyber-sécurité, qui peuvent avoir un impact direct sur la disponibilité des installations CCHT et FACTS.

Les systèmes de contrôle et de protection des systèmes CCHT et FACTS, et le réseau de communication utilisé par ces systèmes, sont particuliers du fait de leur complexité et de leur responsabilité dans le contrôle du transport de grands volumes d'électricité et/ou dans le maintien de la stabilité de réseaux CA. Les systèmes de contrôle et de protection sont intégrés aux équipements principaux d'électronique de puissance des installations CCHT et FACTS, et font de plus en plus appel à des produits IT commercialement disponibles et à des composants de communication IP. Souvent un système de de contrôle et de protection peut être constitué de dispositifs spécifiques à un fournisseur comportant un firmware et un logiciel maison, combinés à des équipements ICT courants tels que des serveurs, des commutateurs de réseau, des postes de travail, des routeurs, etc. Les différentes composantes du système de contrôle et de protection ont aussi des durées de vie prévues différentes, tant du point de vue de la cyber-sécurité opérationnelle de la technologie (OT-CS) que de celui du cycle de vie opérationnel. Le cadre réglementaire applicable aux systèmes de contrôle et de protection CCHT/FACTS mis en place va aussi évoluer aux cours des étapes de spécification, de conception et d'exploitation.

Spécifications de cyber-sécurité des systèmes électriques

Dans la BT on étudie les exigences de cyber-sécurité dans leur globalité et on les décline plus spécifiquement au cas des dispositifs CCHT et FACTS. A la suite de l'analyse des exigences globales, les exigences clés communes à tous les domaines ont été identifiées. En résumé elles peuvent être présentées ainsi :

- Evaluation du risque des équipements sensibles, classification et identification ;

- Exigences de sécurité physique, contrôle d'accès et surveillance ;

- Exigences de sécurité électronique, contrôle d'accès et surveillance ;

- Evaluation de vulnérabilité, rapports d'incidents et réponse ;

- Gestion des modifications et plans de reprise ;

- Protection des informations et formation.

Mise en œuvre de la cyber-sécurité dans les systèmes CCHT/FACTS

Les fondamentaux de la cyber-sécurité et les meilleures pratiques, spécifiques aux systèmes CCHT/FACTS, sont définis et différentes options de mise en œuvre permettant d'arriver à ces meilleures pratiques sont analysées, avec l'examen des coûts de capital et d'exploitation associés. Les meilleures pratiques spécifiques aux systèmes CCHT/FACTS, classées en fonction des exigences clés communes aux équipements sensibles, se présentent comme suit :

Evaluation des risques des équipements sensibles, classification et identification :

- Les évaluations de risque doivent être répétées périodiquement ;

- Les évaluations de risque doivent être cohérentes avec les besoins de capacité de transport, ou de soutien de puissance réactive à satisfaire en cas d'incident, tels que pris en compte dans la planification; ces besoins doivent avoir une forte influence sur la segmentation de l'architecture du réseau ;

- L'inventaire des équipements sensibles devrait être organisé en regard du niveau de risque lié à ces équipements ;

- L'évaluation du risque inhérent à la fourniture des équipements sensibles et à la chaîne d'approvisionnement doit être prise en considération pour se protéger contre des codes malveillants embarqués, ou contre des points d'entrée cachés ;

- Les spécifications techniques du propriétaire doivent être explicites sur les exigences du propriétaire en matière de risque et ne pas simplement demander la conformité aux normes.

Exigences de sécurité physique, contrôle d'accès et surveillance :

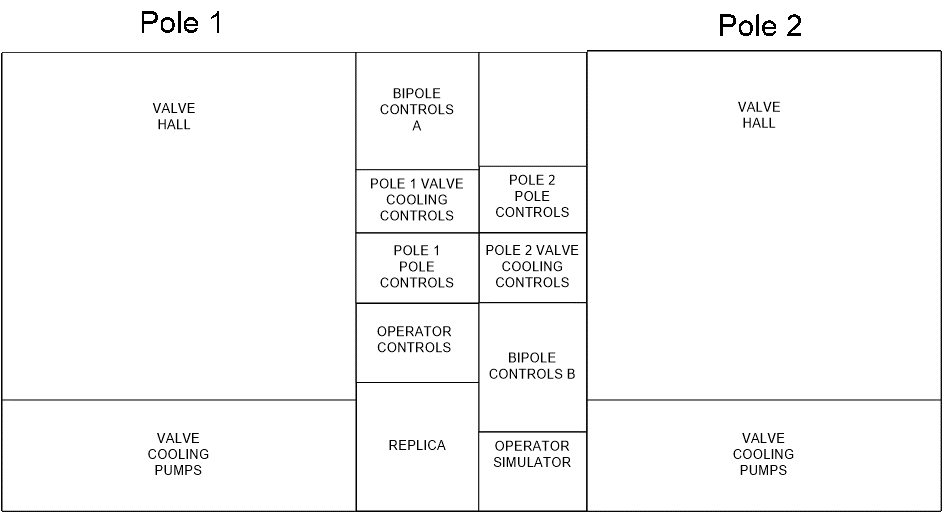

- La séparation physique des équipements sensibles CCHT/FACTS doit être déterminée en fonction de l'évaluation du risque en situation d'incident N-1 et des besoins de disponibilité, comme montré sur la figure1.

- Les zones de séparation physique de sécurité doivent être soumises à un contrôle d'accès et surveillées.

Figure 1 - Exemple de séparation physique d'équipements sensibles

Exigences de sécurité électronique, contrôle d'accès et surveillance :

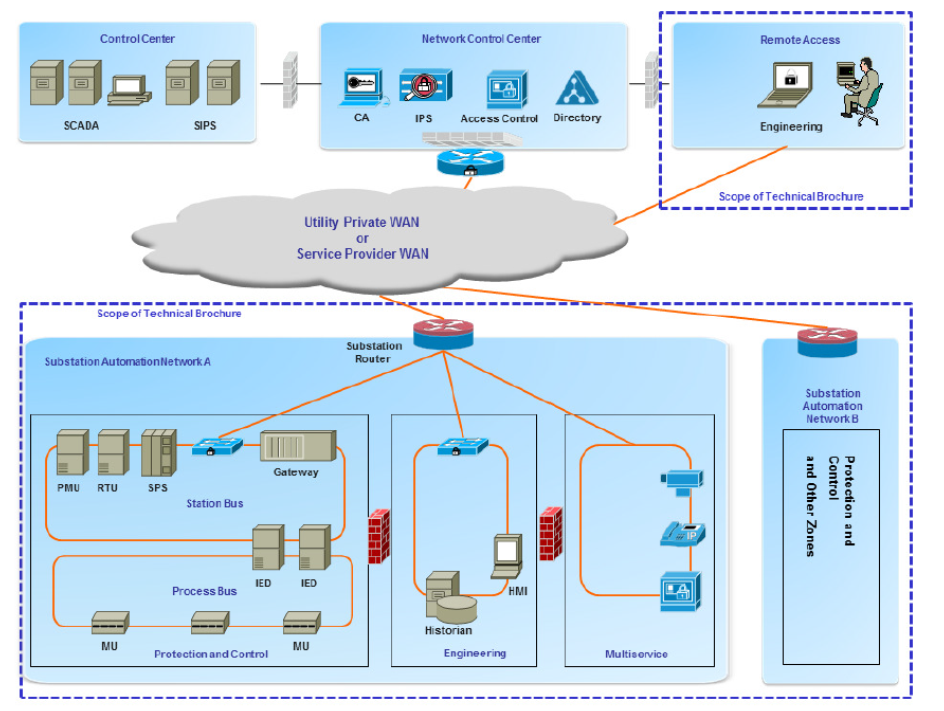

- Dans les systèmes CCHT/FACTS la séparation de sécurité électronique doit être déterminée en regard des exigences de risque et les besoins de disponibilité en situation N-1, comme montré en Figure 2 ;

- Les zones de ségrégation de sécurité électronique doivent faire l'objet d'un contrôle d'accès et d'une surveillance ;

- La ségrégation de sécurité électronique doit être aussi simple que possible, toutes les actions de grande vitesse nécessaires étant rassemblées dans la frontière électronique, et les informations d'exploitation étant envoyées vers un système complètement séparé et isolé ;

- Les contrôles physiques et électroniques de sécurité doivent être en place au moment de la mise en service, et des essais de sécurité et de pénétration doivent faire partie des protocoles d'essai d'acceptation ;

- Les propriétaires et les développeurs doivent analyser les dernières avancées dans les exigences de cyber-sécurité des chaînes d'approvisionnement et des normes d'essais de détection des logiciels malveillants en usine.

Figure 2 – Séparation typique de l'électronique dans un poste CA

Evaluation de vulnérabilité, rapports d'incidents et réponse :

- Les propriétaires doivent exiger et évaluer les programmes de test de vulnérabilité existant chez les fournisseurs CCHT/FACTS, qu'ils mettent en œuvre pour la conception, l'approvisionnement, la fabrication et la mise en service ;

- Les exigences particulières et spéciales de compte rendu de cyber incident régional doivent être clairement identifiées dans la spécification technique.

Gestion des modifications et plans de reprise :

- Un programme formalisé de gestion des modifications, avec un suivi des versions nouvelles et des révisions, est en place lors des essais d'acceptation en usine et lors des essais de mise en service des systèmes CCHT/FACTS. C'est une disposition obligatoire et auditable ;

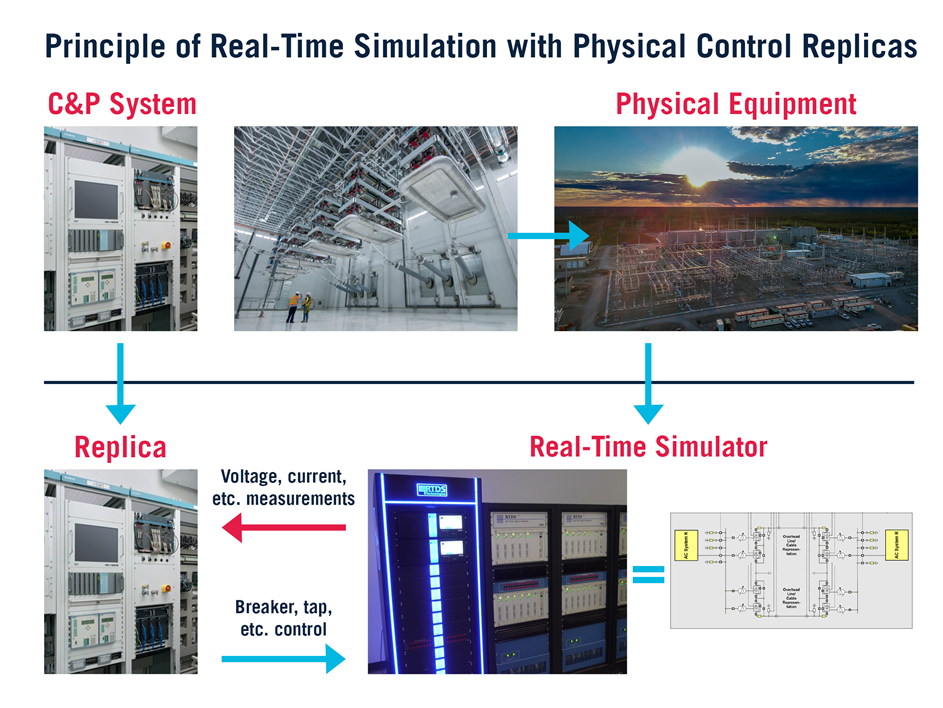

- Des simulateurs des contrôles sont utilisés pour les essais et pour la réalisation des modifications et corrections (patches) des logiciels, et pour la définition des plans de reprise et la formation correspondante du personnel.

Cycle de vie des équipements sensibles des systèmes CCHT/FACTS et responsabilités

Dans la BT on examine les cycles de vie des équipements des circuits principaux CCHT/FACTS et des équipements sensibles, et leur interdépendance. Ceci aide le lecteur à comprendre les problématiques des équipements sensibles des systèmes CCHT/FACTS, des plans de remplacement au cours du cycle de vie et des exigences touchant leur conception, et d'appliquer de façon optimale les meilleures pratiques recommandées dans la BT. Suivre les directives des spécifications des équipements sensibles devrait faciliter un remplacement réussi des équipements sensibles, et elles devraient donc être incluses dans une spécification technique :

- La ségrégation de sécurité électronique doit être aussi simple que possible, toutes les actions de grande vitesse nécessaires étant rassemblées dans la frontière électronique, et les informations d'exploitation étant envoyées vers un système complètement séparé et isolé. Dans l'idéal seuls les signaux numériques discrets et les signaux analogiques sont échangés entre le système de contrôle et de protection CCHT/FACTS et un équipement sensible utilisant Windows tel qu'une interface opérateur ;

- Les besoins d'accès à distance devraient être minimisés et limités, si c'est possible. Idéalement seuls des signaux numériques discrets et des signaux analogiques sont échangés entre le système de contrôle et de protection CCHT/FACTS et un dispositif numérique basé sur Windows tel qu'un système de communication inter-poste ;

- Les scénarios d'essais d'acceptation en usine suivis pour tester le système de contrôle et de protection CCHT/FACTS et un équipement numérique basé sur Windows devraient être conservés pour constituer une configuration et une version de base de référence, qui pourront être utilisées pour mettre en service un remplacement des équipements Windows ;

- Les propriétaires devraient penser à acheter et à utiliser des copies des systèmes de contrôle, comme montré sur la Figure 3, qui à l'avenir permettront de tester l'intégration des remplacements des dispositifs de réseau, et qui seront utilisés pour tester des dispositifs nouveaux, dans les cas où des dispositifs nouveaux ou de constructeurs différents seront choisis.

On peut penser à utiliser des "machines virtuelles" ou des interfaces opérateur non basées sur Windows pour réduire le décalage qui existe aujourd'hui entre les cycles de vie des systèmes numériques.

Figure 3 – Simulateur temps réel CCHT et copie de système C&P

Support opérationnel des équipements sensibles CCHT/FACTS

Les besoins habituels de support opérationnel des équipements sensibles CCHT/FACTS sont examinés dans la BT. Ce sont les ressources, l'accès à distance, la formation et les options d'assistance du fournisseur. Ainsi le lecteur peut appréhender les impacts de l'assistance opérationnelle sur les coûts du cycle de vie et sur les exigences de la spécification technique des équipements sensibles des systèmes CCHT/FACTS. Les directives suivantes concernant l'exploitation et la maintenance ont été identifiées :

- Le propriétaire et le fournisseur doivent se mettre d'accord sur les processus touchant à la correction des erreurs, la gestion des modifications, la réponse aux incidents, et les contrôles d'accès, qui seront suivis au cours de la conception, la fabrication et la mise en service, dans la mesure où ce sont qui seront suivis en exploitation ;

- Les propriétaires devraient penser à des spécifications qui peuvent s'appliquer à tous les projets CCHT/FACTS, ce qui leur permettrait de bénéficier de ce que l'industrie a appris et des réponses qu'elle a apportées aux menaces de sécurité ;

- Les propriétaires devraient penser à utiliser des copies des systèmes de contrôle, qui à l'avenir permettraient de tester l'intégration des remplaçants des dispositifs de réseau, et qui seraient utilisés pour tester des dispositifs nouveaux, dans les cas où des dispositifs plus perfectionnés, ou de constructeurs différents, seraient choisis ;

- Les besoins d'accès à distance doivent être minimisés, et limités quand c'est possible, et/ou un budget d'exploitation et des ressources appropriés devraient être alloués au maintien de la conformité de la cyber-sécurité.

- Toutes les actions de conformité de cyber-sécurité doivent faire l'objet d'une démonstration et être testées lors des essais d'acceptation en usine.

Spécifications techniques des équipements sensibles CCHT/FACTS

Dans la BT on trouve un guide de spécification technique qui présente les meilleures pratiques en matière d'équipements sensibles des systèmes CCHT/FACTS, pour optimiser la cyber-sécurité, le renouvellement des équipements et les coûts d'exploitation et de maintenance des équipements sur la totalité de leur cycle de vie. Les grandes lignes de la spécification technique proposée sont les suivantes :

- Réglementations et normes applicables

- Evaluation de risque des équipements sensibles, classification et identification

- Exigences de sécurité physique, contrôle d'accès et surveillance

- Exigences de sécurité électronique, contrôle d'accès et surveillance

- Evaluation de vulnérabilité, rapports d'incidents et réponse

- Gestion des modifications et plans de reprise

- Protection des informations et formation.

- Exigences en matière de remplacement des équipements sensibles et d'assistance

- Exigences en matière de maintenance et d'exploitation des équipements sensibles

- Exigences pour la chaîne d'approvisionnement des équipements sensibles

- Exigences pour les essais en usine des équipements sensibles

- Exigences pour la mise en service des équipements sensibles

En plus, on aborde des aspects importants du coût du cycle de vie à analyser au moment où on définit les spécifications techniques des systèmes CCHT/FACTS.

Conclusion

Dans la BT on étudie les exigences de cyber-sécurité dans leur globalité et on définit des meilleures pratiques concernant l'utilisation des systèmes CCHT/FACTS. Ces meilleures pratiques portent sur les sujets suivants :

- L'évaluation des risques des équipements sensibles, leur classification et leur identification

- Les exigences de sécurité électronique, le contrôle d'accès et la surveillance

- La gestion des modifications et les plans de reprise

- Les directives d'exploitation et de maintenance des équipements sensibles

Une spécification technique est présentée dans ses grandes lignes. Elle permet de s'approprier ces meilleures pratiques et de gérer les autres problèmes spécifiques des équipements sensibles CCHT/FACTS. Dans la mesure où la technologie de la cyber sécurité progresse à grande vitesse, on recommande aussi que la BT soit mise à jour périodiquement, si possible tous les 3 à 5 ans.