Cyber Sécurité dans les Compagnies d'électricité en régime d'exploitation d'urgence

Le Groupe de Travail (GT) D2.50 a préparé cette Brochure Technique (BT) en capitalisant sur les recherches extensives d'autres experts - 86 références apparaissent dans la bibliographie, et dans le corps du texte et dans les annexes de la BT. Les experts du sujet du GT ont ensuite adapté les enseignements tirés de ces recherches sur le sujet de la restauration de la protection de cyber sécurité après un incident de grande ampleur. L'approche suivie est tout à fait en ligne avec les concepts décrits pour l'"Architecture du Réseau" dans la publication de septembre/octobre du magazine Power and Energy de l'IEEE. En utilisant des processus d'ingénierie de système basés sur des modèles, des solutions multiples ont été analysées pour améliorer la coopération entre les compagnies d'électricité concernées et les organismes support (par ex. les agences gouvernementales, les obligations légales, les prestataires), impliqués dans la restauration du service après un incident de grande ampleur et la reprise de l'activité. Le plus important est le besoin d'accords parfaitement définis entre compagnies d'électricité de façon à mettre en place une chaîne de commandement pour valider les privilèges de contrôle d'accès et d'action, aux nouveaux acteurs, au moment où ils rejoignent ou quittent l'équipe d'intervention après un incident.

Chef de file

(US)

D.K. HOLSTEIN

Secrétaire

(US)

T.W. CEASE

I. PATRIOTA DE SIQUEIRA (BR), M. HAMALAINEN (FI), H. FALK (US), U. CARMO (BR), J. STEWART (US), V. VEYSI (IR), H. LI (UK), G. TAYLOR (UK), P.K. AGARWAL (IN), M. TALJAARD (ZA), J. WACK (US), M. ALEMAM (US), G. PULMAN (UK), C. WORRAD (AU), I. BOLOTOV (UK), L. GARRIGIES (FR), D. ARRIBAS (ES), D. CAMPARA (BA), J. HONG (US), L. WILLIAMS (AU), E. MORALES (CL), G. RASCHE (US), A. JOHNSON (US)

Introduction

Les travaux du GT D2.50 se situent dans la continuité des études précédentes des GT des Comités d'Etudes B5 et D2, et plus spécifiquement du GTC B5/D2.46, du GT D2.31, du GT D2.38, du GT D2.40, et du GT D2.46. Le domaine couvert dans la BT intègre les évaluations et les données associées des rapports techniques (TR), des BT, et de la documentation en accès libre, pour caractériser les évolutions de la menace et des nouvelles lois et réglementations mises en place, pour s'intéresser aux défis de cyber sécurité physique (CPS) auxquels il faut faire face dans les phases d'exploitation d'urgence des compagnies d'électricité (EPU). D'un point de vue réglementaire, un bon exemple de l'analyse coût-bénéfice de la cyber sécurité est décrit dans [1]. L'objectif de cette étude peut se définir ainsi:

1. Identifier les situations qui exigent la neutralisation des systèmes CPS pour accéder aux équipements des systèmes de protection, d'automation et de commande (PACS), et les utiliser.

2. Proposer une analyse adaptée et donner des exemples de mise en œuvre de mécanismes de neutralisation permettant d'assurer l'accès aux équipements de PACS et à leur utilisation.

3. Identifier les spécifications associées à la neutralisation des CPS qui devraient être incluses dans les politiques, les procédures et les directives organisationnelles (PP&OD) relatives à l'exploitation des PACS.

- Décrire les processus et les interactions entre entités organisationnelles responsables (ROU) qui garantissent que les spécifications régissant la neutralisation des CPS sont mises en œuvre en conformité avec les normes, les lois et les réglementations locales.

- Identifier les expertises et les formations exigées pour gérer efficacement les opérations de neutralisation.

- Décrire les processus à suivre pour la réactivation des contrôles de sécurité et le retour au fonctionnement normal et sûr des PACS.

4. Définir des classes d'indicateurs que les autres Comités d'Etudes CIGRE pourront utiliser pour caractériser les solutions de sécurité CPS, en termes de fréquence de déploiement, de taux de réponse, et de degré de complexité. Une approche du type de celle, entre autres, des indicateurs du "Defense Innovation Board" pour le développement des logiciels est à prendre en considération.

Le défi

Les productions du GT B2.50 (BT, tutoriels, et autres présentations), consistent aussi en des synthèses des résultats ou des points importants. La BT utilise un modèle normalisé de présentation des résultats et des analyses associées. Un exemple du modèle du GT B2.50 est donné ci-après. L'objectif est de formuler clairement la question posée, les résultats et les conclusions issues de l'analyse par le GT, ainsi leur signification en termes d'interprétation des résultats.

Question: Formulation du sujet étudié, par ex. : Quelles sont les difficultés que peuvent rencontrer les équipes de terrain pour accéder aux réseaux des communications opérationnelles des postes lors des interventions d'urgence?

Résultats: Formulation des conclusions, par ex. : en ce qui concerne les équipes de terrain utilisant des ordinateurs personnels, la préoccupation première est la forte possibilité de propager des virus à des dispositifs de protection, d'automatisation et de commande connectés aux réseaux de communication opérationnelle.

Signification: Exposer l'interprétation et l'impact, par ex. : Seuls des ordinateurs de la compagnie, ou des ordinateurs autorisés, pour lesquels l'absence de virus est régulièrement vérifiée, sont à utiliser pour accéder au réseau de communication des postes.

En complément des synthèses des résultats importants, le GT présente l'analyse associée, avec une description de l'importance de l'analyse, des objectifs et des méthodes appliquées, dont les données et les critères, et les résultats en termes de pertinence, des conséquences et de mesures à prendre.

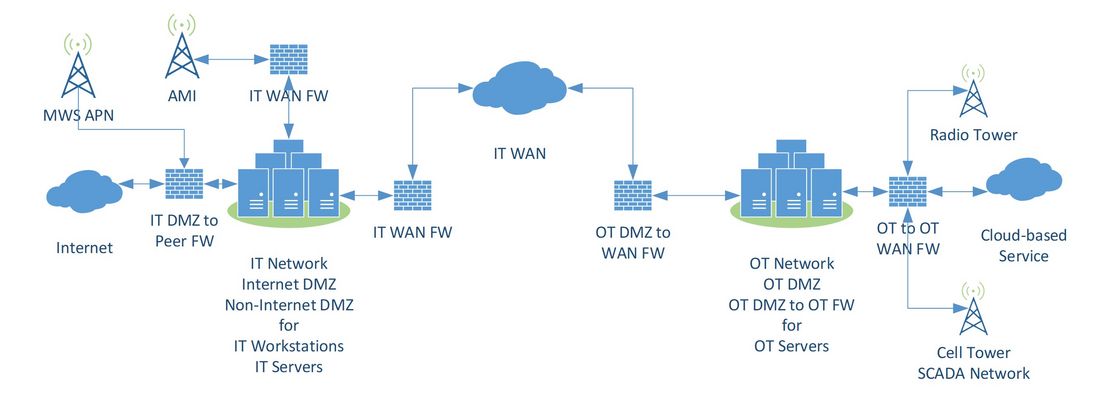

Dans cette BT, le GT B2.50 a utilisé une description générique de l'architecture d'un système de distribution d'EPU. La Figure 1 illustre une interface typique entre réseaux IT (informations) et réseau OT (opérations), réalisant une séparation sure entre zones d'exploitation. La gestion du contrôle d'accès en régime d'exploitation d'urgence est un des problèmes abordés dans la BT.

Figure 1 – Architecture générique d'un système de distribution

De multiples dispositions réglementaires soulignent l'importance des opérations en régime d'urgence. Par exemple la NARUC (Association des Commissions de Régulation des compagnies d'électricité aux USA) a publié un guide de simulation, pour aider les Commissions de Régulation des compagnies publiques (PUC) à collecter et évaluer les informations des compagnies d'électricité sur leur gestion du risque de cyber sécurité et leur niveau de préparation [2].

En résumé, l'objectif central de cette BT est de déterminer les activités pertinentes sur lesquelles il faut se concentrer, et de définir clairement qui est responsable de leur mise en œuvre dans les conditions contraignantes des opérations en situation d'urgence. On minimise ainsi l'impact sur la fiabilité du système électrique, mesurée par la probabilité de perte des pertes de consommation (LOLP) et par la perte d'énergie non distribuée (EENS). Un exemple d'utilisation de ces indicateurs est donné dans [3].

L'approche technique

Restaurer le réseau après une disruption majeure

Le Comité "Power System Relaying" de la Power Engineering Society de l'IEEE a chargé le GT H22 du développement d'un guide pour classifier les exigences de sécurité que doivent satisfaire les fichiers de données relatives aux protections, aux automatismes et aux commandes [4]. La référence [4] sera utile pour mieux comprendre les importances relatives de certains fichiers de données, et prioriser en conséquence les besoins pour rétablir les mécanismes CPS.

Dans la référence "Enhancing the resilience of the nation’s electricity system" au chapitre 6, on débat en détail du point " concentrer l'attention sur la reprise des fonctions du réseau à la suite d'un incident majeur". On y trouve aussi un document essentiel qui décrit les quatre étapes que suivent les compagnies d'électricité dans remettre en service leur système électrique aussi rapidement que possible. Celles qui suivent sont tirées de [5].

- Evaluer l'étendue, les sites, et la gravité des dommages survenus dans le système électrique.

- Rassembler les ressources humaines et matérielles qu'exigent les réparations.

- Définir les priorités sites/composants à réparer, sur la base de facteurs tels que la criticité de la charge et la disponibilité des ressources permettant de réaliser les réparations.

- Exécuter les réparations nécessaires et réévaluer l'état du système électrique.

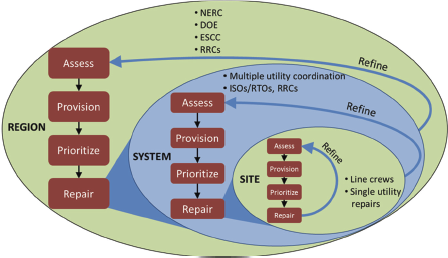

Comme il est écrit dans [5] "ces processus généraux sont exécutés simultanément par les différentes organisations actives sur tous les éléments du système électrique". La figure 2 est une représentation à haut niveau du fait que les nombreuses organisations exécutent leurs propres plans de reprise, ce qui appelle une collaboration entre de multiples organisations avec des différences d'expertise et de maturité. En plus de ce que prévoient les lois et réglementations locales, des accords d'assistance mutuelle apportent des ressources supplémentaires sur demande.

Figure 2 – processus général de la reprise du service

Un exemple, parmi de nombreux, des interactions entre les équipes de terrain mobilisées par chaque compagnie et par les agences externes, est tiré du chapitre 6 de [5]. Cet exemple a conduit à une découverte importante.

Quand des incidents matériels se produisent dans le système électrique, il est important que les équipes de la compagnie d'électricité soient capables d'accéder rapidement aux postes et aux autres installations endommagés et qu'ainsi elles puissent en toute sécurité isoler et couper l'alimentation des équipements posant un risque, maintenir en état et accéder aux équipements et alimentations des communication d'urgence, rapidement évaluer les dommages et lancer le processus de reprise de service. Dans ce contexte l'obligation légale de travailler pour pouvoir accéder devient critique, à la fois pour des raisons de sécurité des personnes et parce que le maintien de la fourniture de l'électricité peut être un aspect clé de la reprise après incident, et permettre de prévenir d'autres risques et dommages.

Du fait du manque d'arrangements statutaires avec les représentants légaux et avec les autres premiers intervenants, ceci n'est pas toujours possible. Des accords informels à un haut niveau sur l'accès ne peuvent pas toujours conduire à un fonctionnement fluide entre les personnes responsables sur le terrain.

Enfin il faut noter que le chapitre 6 de [5] traite des incidents qui impliquent des dommages sur la surveillance cyber et les systèmes de contrôle. Dans la BT on reconnait effectivement que les systèmes CPS peuvent être endommagés et doivent être remis en état dans un délai défini, mais on ne fait pas l'hypothèse que l'incident généralisé a été provoqué par une cyber attaque, sujet qui relève d'autres entités.

A la suite on débat de la nature intrinsèque de la restauration incrémentale du réseau, en s'intéressant surtout aux problèmes de cyber sécurité physique à chaque étape de la restauration, de la reprise et de la reconstitution. De ce point de vue les modèles utilisés dans la BT doivent être appliqués au système incrémental ou à la seule partie d'intérêt.

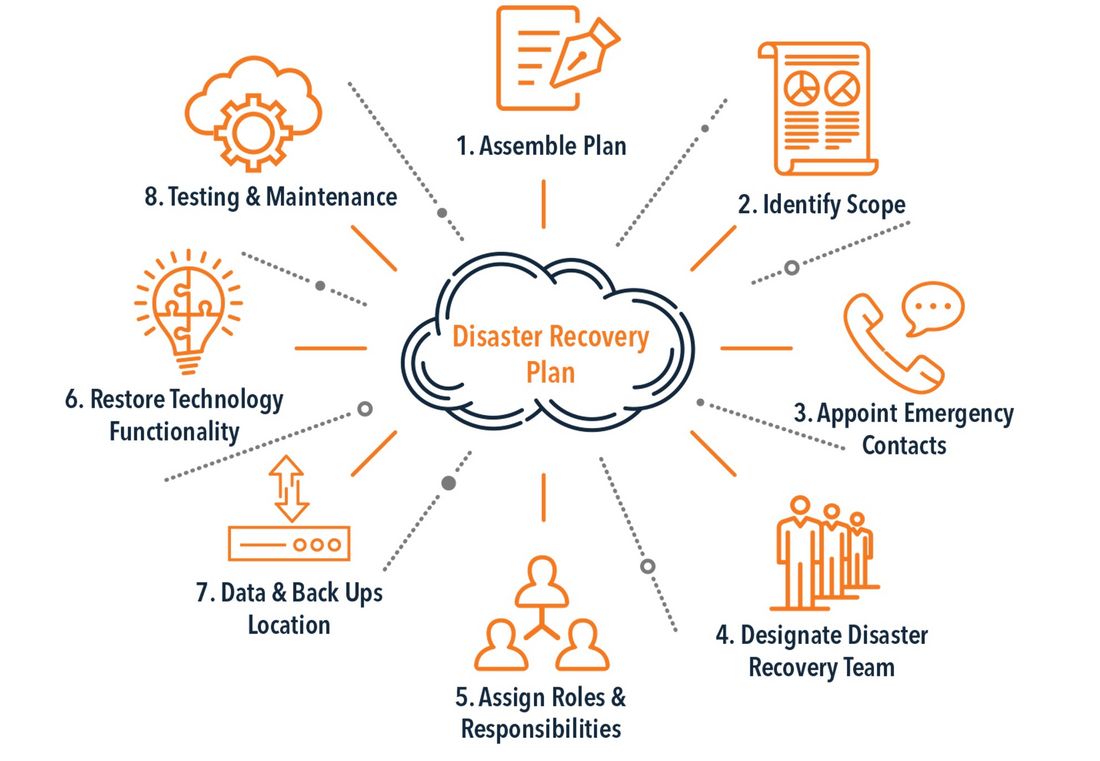

Mettre en concordance les actions de gestion et un plan de reprise sur mesure

La gestion effective demande le développement d'un plan de reprise qui intègre les étapes présentées dans la Figure 3. Il est admis qu'un plan de reprise approuvé a été mis en place et est bien compris par tous les membres de l'équipe de reprise après incident de chaque compagnie. Par conséquent le GT D2.50 suppose que les contacts d'urgence ont l'autorité requise pour autoriser des actions spécifiées, que tous les rôles et responsabilités ont été assignés et, plus important, que le plan a été testé et maintenu. Des données et des sites de secours, équipés de moyens de communication d'urgence, sont disponibles sur demande.

Figure 3 – Plan de reprise après incident généralisé

La protection du matériel de secours et de reprise du service, du micro logiciel et des composants du logiciel, inclut des sauvegardes physiques et techniques. Le logiciel de secours et de restauration comporte, par exemple, des tables de routage, des compilateurs, et d'autres logiciels spécifiques à la sécurité. Il est important de retenir le point suivant:

Une organisation doit fournir la possibilité de reconstituer les composants du système d'information dans des délais de restauration définis par l'organisation, à partir d'informations dont la configuration est contrôlée et l'intégrité est protégée, qui représentent un état connu et opérationnel des composants.

La reprise du service fait souvent appel à des systèmes de communication d'urgence (ECS), qui utilisent des canaux de communication différents de ceux de la norme. A ce titre les processus de protection des données doivent se situer au niveau de l'objet donnée, sous la forme d'objets données auto-protégés. La protection des données permet alors d'être indifférent au canal de communication et à la topographie du réseau. Ce même principe permet des accès différenciés au contenu nécessaire, indépendamment de la complexité du système.

Focus sur l'exemple du lancement des opérations de reprise après incident

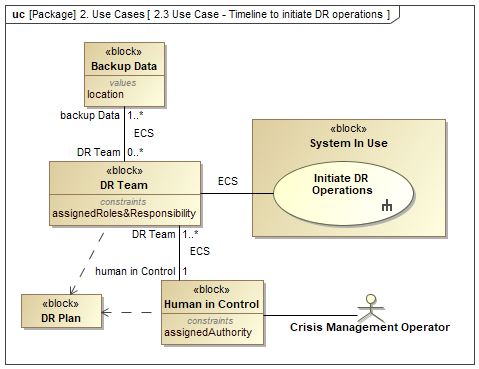

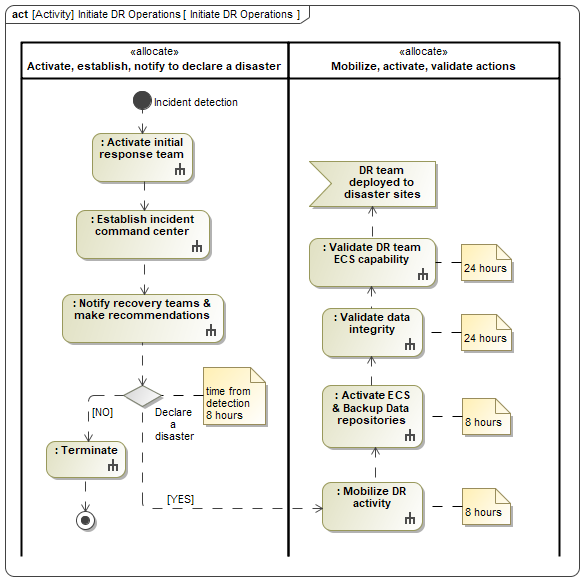

Le plan de reprise après incident (DR) approuvé étant donné, la Figure 4 illustre un cas général de lancement des opérations de reconstitution du système. En conformité avec le plan approuvé, un opérateur de gestion de crise s'est vu assigner les pouvoirs pour faire exécuter le plan et diriger les opérations. Sous la direction de l'opérateur de gestion de crise, le rôle et les responsabilités de chaque équipe DR découlent du plan DR. Le système de communication d'urgence (ECS) permet à l'opérateur de gestion de crise d'assurer efficacement un contrôle positif de l'équipe DR. Dans leurs instructions de terrain les équipes DR reçoivent des instructions d'utiliser l'ECS pour accéder à des données d'un site spécifié, ou de plusieurs. La délégation d'autorité associée à l'équipe DR est importante.

Chaque équipe DR a connaissance d'au moins un site, ou plus (1..*) d'accès aux données de secours, et chaque site peut ne servir aucun site ou servir plusieurs équipe DR (0..*).

Chaque opérateur de gestion de crise est responsable de une ou plusieurs (1..*) équipes DR, mais chaque équipe DR ne rapporte qu'à un seul opérateur de gestion de crise (1).

Figure 4 – Exemple de processus de lancement des opérations de reconstitution après incident

L'icône en forme de râteau dans la bulle "initiate DR opérations" signifie qu'il faut aussi préciser un délai spécifique d'exécution de l'activité de lancement du processus de reconstitution. Comme ils connaissent le contexte dans lequel les opérations s'exécutent, les ingénieurs de système concentrent leur attention sur les activités. Des activités définies sont exécutées, et plus important exécutées une nouvelle fois, par des appels à action. Les appels à action permettent de définir des activités de DR de niveaux hiérarchiques arbitrairement importants, et le modèle d'activité de DR peut aller de la description de fonctions simples à des algorithmes extraordinairement complexes et des processus inhérents, dans un robuste contexte de sécurité.

Délai contraint pour lancer les opérations de reconstitution après un incident de grande ampleur

Comme tous les domaines d'activité sont tributaires de la disponibilité du service de l'électricité, un incident de grande ampleur a un impact important sur l'économie, et une coupure d'électricité peut avoir un impact direct sur la disponibilité d'autres services (par ex. transport, finances, communications, fourniture de l'eau, etc.), quand il n'y a pas d'alimentation de secours, ou quand le temps de reprise de l'électricité dépasse l'autonomie du secours. Dans ce contexte la compagnie d'électricité ne peut pas se fixer ses propres délais.

La Figure 5 montre un échéancier contraint de lancement des opérations de reprise de service après un incident de grande ampleur. Ce scénario suppose que toutes les ressources de la compagnie (équipes de terrain) sont à leur limite de contrainte. Pour répondre à la crise la compagnie d'électricité responsable (l'opérateur de la gestion de crise) active des accords de coopération pré planifiés pour utiliser des équipes d'autres compagnies. Les partitions utilisées, qui indiquent qui est responsable de quoi dans l'objectif attribué, sont fonction des exigences fonctionnelles d'un système ou d'un composant. Dans le cadre du cas exemple les partitions sont utilisées pour indiquer les comportements qui sont associés à un rôle spécifié.

Comme noté dans la Figure 3 chaque cas d'activité des équipes DR est contraint par le rôle et les responsabilités qui leur sont attribués. Dans ce cas un délai de 3 jours est imposé entre la détection de l'incident et le moment où les équipes DR sont sur site pour la reconstitution du réseau, complètement supportées par un ECS et l'accès possible à des données de secours. Un bon exemple est celui du projet DENSK [5], destiné à constituer un Centre européen de partage et d'analyse des informations sur l'énergie (EE-ISAC), une plateforme d'échange d'informations (ISP), et un réseau d'alerte sur la situation (SAN) 6]. La mise en place du projet DENSK fournit l'infrastructure support nécessaire aux processus décrits en Figure 4, et plus spécifiquement :

- Les actions pour lancer, mettre en place, notifier et déclarer un grand incident, devraient être définies dans les instructions de mises en œuvre, sous forme d'une checklist exécutable, et

- Pour exécuter efficacement le plan, les processus nécessaires pour mobiliser, activer, et valider, devront être automatisés.

Pour chaque activité de la Figure 5 une icône râteau désigne une activité de processus. Comment ces activités doivent être exécutées est une affaire locale, telle qu'elle est définie par chaque compagnie dans ses politiques de reprise de service après incident, ses procédures, ses directives organisationnelles, et ses instruction d'exécution. La neutralisation des contrôles de cyber sécurité doit se faire sous contrôle positif pour minimiser l'interruption des opérations, et être exécutée dans les délais impartis pour replacer le système en situation de sécurité. La gestion efficace implique l'usage de quelques indicateurs tels que:

- Délai entre le lancement du programme et la mise en place de la fonctionnalité la plus simple.

- Délai pour rétablir les fonctions d'exploitation de haute priorité.

- Délai requis pour l'essai de régression totale (automatisé), et l'audit de cyber sécurité et l'essai de pénétration.

- Délai requis pour reprendre le service après une interruption ou une indisponibilité.

- Délai requis pour réaliser l'analyse post mortem d'une faille CPS.

Figure 5 – Echéancier sous contrainte du lancement des opérations de reprise de service après un incident de grande ampleur

Conclusions

La BT offre une vue détaillée des problèmes, des bénéfices et des difficultés des solutions proposées, que les équipes de reprise de service des EPU devraient prendre en considération. Les solutions concernent surtout les besoins d'expertise améliorée des personnels, les importants changements à apporter aux politiques, aux procédures et aux pratiques organisationnelles pour intégrer les responsabilités inhérentes à une posture de sécurité mature, et l'utilisation de technologies et d'outils modernes pour mettre en place une stratégie de sécurité proactive et anticipatrice.

Quelques conclusions à retenir des travaux :

- Les avancées de la numérisation et de la connectivité universelle que permettent des normes comme la CEI 68150, ont très fortement agrandi la surface d'attaque du système opérationnel. A toutes les étapes de la reconstitution et de la reprise du service après incident, l'accès à des informations critiques est nécessaire à tous les acteurs, parmi lesquels les multiples compagnies d'électricité qui interviennent avec leurs équipes de terrain, et les agences supports fédérales, régionales et locales concernées. Dans la BT on a traité deux situations :

- Dans les phases initiales de la reprise des acteurs choisis doivent accéder, aux postes et utiliser les moyens de communication et les dispositifs d'automatisme et de commande du réseau électrique. Les mécanismes de contrôle de l'accès à ces dispositifs doivent être neutralisés pour autoriser l'accès, jusqu'au rétablissement du système électrique.

- Avant de rétablir le service aux clients les privilèges de contrôle d'accès et d'utilisation des équipements du réseau et des dispositifs d'automatisme et de commande doivent être ré institués, et améliorés là où c'est nécessaire.

- La sécurité des personnes et la sécurité du système, dont tous les aspects de cyber sécurité physique, sont mises en œuvre selon des normes et des réglementations différentes, sont gérées par des parties prenantes diverses, et on ne peut donc pas les fondre facilement en un programme unique. Comme débattu dans la CEI 62443, un tel couplage indépendant devient plus complexe avec la superposition ou l'intégration des mécanismes de sécurité.

- De nombreuses exigences CIP de la NERC sont qualifiées de "circonstances exceptionnelles". Ces circonstances sont décrites dans le glossaire NERC comme des circonstances qui impliquent, ou qui menacent d'impliquer, une des conditions énumérées ci-après, ou des conditions semblables qui impactent la sécurité des personnes ou la fiabilité du système de transport (BES) : un risque de blessure ou de mort; un désastre naturel; une agitation sociale; une panne imminente ou existante de matériel, logiciel ou équipement; un incident de cyber sécurité requérant une assistance d'urgence; une action des services d'urgence; la promulgation d'un accord d'assistance mutuelle; ou un empêchement de disponibilité de personnel à grande échelle. Ces situations donnent le cadre des actions d'urgence qui sont le sujet de cette BT.

- Les travaux CIGRE suggèrent que tous les mécanismes des CPS manipulés lors des opérations d'urgence et de reprise soient évalués, en suivant une approche de risque prenant en compte le type et la criticité des applications concernées.

- Un schéma de gestion agile, comportant une réinitialisation manuelle, est nécessaire pour gérer les certificats numériques pendant les opérations de neutralisation et de réactivation. Si l'incident n'est pas très étendu il peut être pris en charge par les équipes de rétablissement du service de la compagnie, employés et prestataires. Si toutefois l'incident est plus large les équipe(s) de reprise de service peuvent être constituées de membres des compagnies qui coopèrent ou d'organisations supports. Cette dernière situation implique de multiples autorités de certification, d'autorités d'enregistrement et de répertoires, que le premier opérateur de gestion de crise doit coordonner. Par exemple il faut gérer les contrôle d'accès et les contrôles des privilèges d'utilisation de manière coordonnée dans le temps et de manière fluide, au moment où les organisations rejoignent ou quittent l'équipe de réponse à l'incident.

- Etant donné la dynamique et les évolutions rapides du paysage des menaces, les systèmes commerciaux de gestion des CPS devraient appliquer une technologie d'un niveau de maturité de technologie auditable (TRL = 7), qui implique de faire fonctionner les prototypes dans des environnements opérationnels.

- Si le rétablissement de la cyber sécurité est retardé significativement, les adversaires, tels que des pays et des organisations criminelles, auront largement l'opportunité de sonder le système, pour exposer les vulnérabilités des installations critiques et du réseau, dès les premières étapes du processus d'agression. Il est donc impératif que les systèmes CPS soient reconstitués aussitôt que possible.

On identifie dans la BT les besoins de travaux futurs suivants:

- L'Association nationale des régulateurs des compagnies d'électricité des USA (NARUC), a décrit un guide d'exercice de simulation qui propose un cadre qu'on peut adapter pour intégrer les contraintes présentées dans la BT. Les modèles d'ingénierie des systèmes basés sur des modèles (MBSE) du domaine du problème révèlent ces contraintes. Un nouveau GT est recommandé pour décrire les situations qui offrent à un adversaire l'opportunité de pratiquer les reconnaissances nécessaires à l'identification de la vulnérabilité des systèmes électriques opérationnels, et des dispositifs électroniques intelligents.

- La participation de personnel de différentes compagnies d'électricité, et d'autres agences, aux équipes de terrain appelle une attention particulière. Un accord clairement défini entre compagnies est nécessaire pour établir une chaîne de commandement. Une autre difficulté rencontrée est de reconnaitre la légitimité des privilèges d'accès et d'action d'un nouvel acteur. Une suggestion est que tous les personnels déployés sur les pour les sites d'intervention soient possesseurs d'un mécanisme d'authentification de type deux vérifiable. Ceci peut être obtenu en mettant en place des accords établissant une autorité de gestion centralisée et en décentralisant la responsabilité de l'exécution. En fonction de la manière dont les compagnies gèrent en général la certification numérique, une double signature croisée entre compagnies et agences support, fait émerger des problèmes de confiance qu'il faut aussi aborder. Le développement d'une telle stratégie est laissé à un futur Groupe de Travail.

- [1] E. Ragazzi, A. Stefanini, D. Benintendi, U. Finardi, and D. Holstein, "Evaluating the Prudency of Cybersecurity Investments : Guidelines for Energy Regulators," CNR-IRCrES, NARUC, Guideline May 2020. [Online]. Available: pubs.naruc.org/pub.cfm

- [2] L. P. Costantini and A. Raffety, "Cybersecurity Tabletop Exercise Guide," National Association of Regulatory Utility Commissioners, Washington DC, Guide September 2020. [Online]. Available: www.naruc.org

- [3] S. Tang, A. Liu, and L. Wang, "Power System Reliability Analysis Considering External and Insider Attacks on the SCADA System," presented at the IEEE PES, 2019, Technical summary of thesis.

- [4] Draft Guide for Categorizing Security Needs for Protection, Automation and Control Related Data Files, Technical Guide WG-H22, Unpublished.

- [5] www.ee-ISAC.eu

- [6] R. Leszczyna, T. Wallis, and M. R. Wróbel, "Developing novel solutions to realise the European Energy–Information Sharing & Analysis Centre," Decision Support Systems, vol. 122, p. 113067, 2019.