Cyber sécurité : Menaces futures et impacts sur les organisations et les activités des compagnies d'électricité

La Brochure technique donne un aperçu de l'évolution du panorama des menaces de sécurité, cyber et physiques, pour les 20 années à venir. L'approche suivie est en droite ligne avec les concepts présentés pour « l'Architecture du Réseau du Futur ». Sur la base des enseignements issus d'une enquête à échelle mondiale auprès des parties prenantes, les problèmes les plus importants ont été abordés. En utilisant un processus d'ingénierie de système bien défini basé sur un modèle, des solutions multiples ont été analysées pour améliorer la maturité de l'attitude de sécurité du personnel technique, et pour identifier les outils de détection des piratages, nécessaires pour répondre de manière proactive ou anticipatrice à ces menaces.

Membres

Chef de file

(US)

D.K. HOLSTEIN

Secrétaire

(US)

T.W. CEASE

C. NEWTON (US), V. KARANTAEV (RU), W. WEBB (US), R. KING (US), T. ZHANG (CN), J.M. STORM (NO), S. NESTEROV (RU), G. ARROYO- FIGUEROA (MX), P.K. AGARWAL (IN), M. TALJAARD (ZA), J. WACK (US), C.C. LIU (US), E. MORALES (CL)

Membre Correspondant : G. RASCHE (US)

Introduction

Le GT D2.46 a produit sa Brochure Technique en s'appuyant sur les recherches extensives réalisées par des parties tierces – 76 références sont répertoriées et mentionnées dans le corps et dans les annexes de la Brochure Technique. Les experts du sujet participant au Groupe de Travail ont ensuite adapté les enseignements de ces recherches aux besoins des EPU (compagnies d'électricité). Cette approche est en ligne avec les concepts décrits pour « l'Architecture du Réseau » dans la revue Power & Energy de l'IEEE de septembre-octobre 2019.

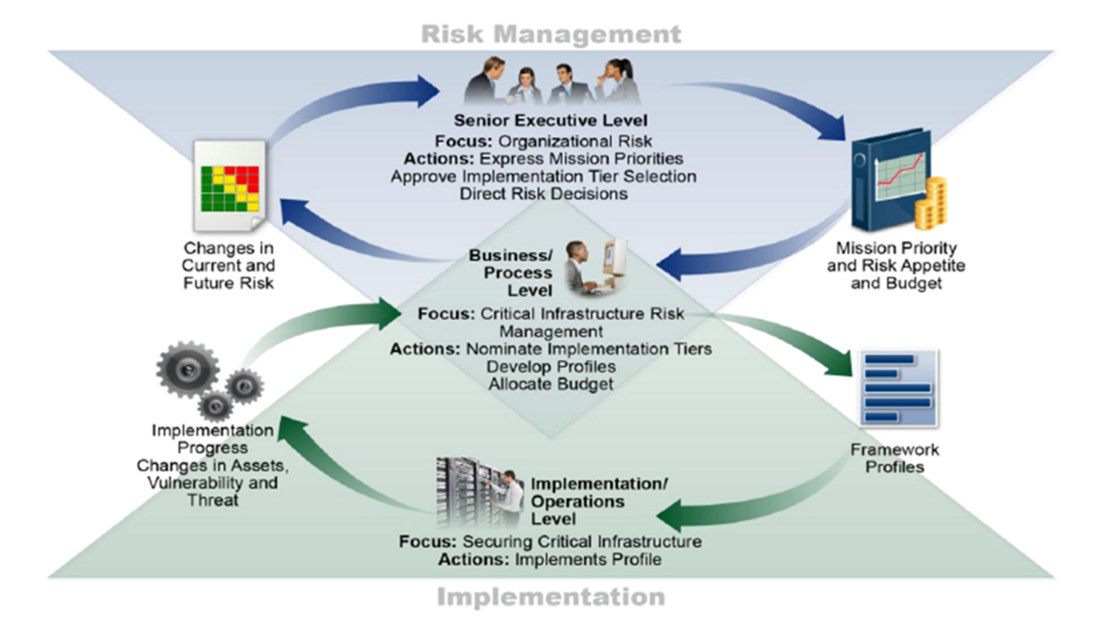

En partant des évaluations, et des données associées, trouvées dans les normes existantes, dans les Brochures Techniques, et dans la documentation en accès libre, on a pu dresser un tableau des menaces qui émergent aux horizons de planification court terme, à 10 ans, et à long terme, à 20 ans. En surimposition à ce tableau sont venues les nouvelles lois et réglementation locales. A ces deux horizons de planification, on en a estimé l'impact sur les politiques de cyber sécurité, les procédures et les dispositions organisationnelles des EPU. A chaque impact ont ensuite été associées des solutions recommandées pour améliorer la posture de sécurité des opérations d'exploitation des EPU. Par exemple on a examiné quelle architecture et quels moyens sont requis pour mettre en place, dans les années à venir, un centre opérationnel intégré de sécurité, et les besoins d'expertises techniques du personnel de ce centre.

Pour orienter ces travaux une enquête à l'échelle mondiale a été lancée, avec pour objectif de connaitre les degrés d'importance des problèmes pour les parties prenantes des EPU. Cette enquête, et les informations trouvées dans les publications en accès libre, ont permis d'identifier plusieurs sujets prioritaires :

- La protection des fonctions vitales pour l'activité requiert des expertises spéciales de sécurité cyber et physique, et des outils avancés d'analyse de grands volumes de données (big data), pour détecter et limiter les conséquences d'une attaque, dès son début dans la chaîne de destruction de l'attaquant.

- Des actions exécutées au bon moment font appel à des capacités nouvelles, intégrées dans les dispositifs électroniques intelligents et dans les composants des systèmes de communication, pour fournir les données nécessaires pour des évaluations d'informations exploitables.

- La certification des solutions de sécurités cyber et physiques des fournisseurs, sur la base de la CEI 62443-2-4, est nécessaire pour assurer l'approche la meilleure à long terme.

- Le partage des informations doit faire appel à de nouvelles technologies pour garantir la protection des données sensibles lors des échanges, ou lors de leur stockage dans des bibliothèques autorisées.

Un processus d'ingénierie basé sur un modèle de système (MBSE) bien défini a été utilisé pour produire des représentations « boîte noire » et « boîte blanche » d'un choix de systèmes pertinents. Pour ce besoin un outil commercial, basé sur le langage de modélisation des systèmes de Gestion de Groupe Ouvert (OMG), a été utilisé. L'outil a été employé pour construire des modèles de processus d'activité, pour visualiser les processus et les interactions entre organisations EPU. Les modèles ont permis de comprendre :

- Quels sont les acteurs impliqués dans le système concerné, et les flux d'information entre eux.

- La pertinence des informations transmises aux humains et aux entités matérielles destinataires des informations.

- L'utilisation des informations en termes d'actions exécutées.

- La qualité des informations dont on a besoin pour exécuter l'action décidée.

Les éléments des modèles de systèmes construits ont été utilisés pour déterminer ce qui devait être fait pour respecter les lois et les réglementations spécifiques. Il est apparu clairement, en retour, que des modifications des politiques, des procédures et des dispositions organisationnelles des EPU étaient requises pour intégrer en permanence la sécurité et la protection des données dans leur fonctionnement normal. A titre d'exemple, les modèles ont démontré la nécessité d'un plan de gestion du contrôle des accès, basé sur la combinaison de l'accès par rôle et de l'accès par attribut.

Résumé des enseignements et recommandations

Parmi les points clés à retenir de ces travaux on peut noter :

- Il n'existe pas de méthodologie normalisée ou d'indicateur pour aider à la détermination des menaces émergentes, de la composition du réseau du futur, et de l'interaction entre eux.

- La planification stratégique de la sécurité cyber et physique est vitale pour les EPU si elles veulent améliorer leur attitude de cyber sécurité de manière proactive plutôt que réactive. Le choix des plans et options les plus appropriés pour faire face aux menaces, aux réglementations et aux technologies qui arrivent, requiert qu'on puisse mesurer leur réussite.

- Dans le contexte de la dynamique de l'environnement de menace, de progrès des solutions de sécurité, et de lois et réglementations nouvelles, les EPU doivent automatiser le processus d'évaluation et les outils d'analyse des alertes. Par exemple, les progrès en cours dans la sophistication des attaques imposent que les EPU développent une compréhension plus complète de l'approche de la chaîne de destruction, et la nécessité d'un partage des données avec les agences nationales et les autres EPU, au moment opportun et de façon sûre.

- Le plus surprenant dans les réponses à l'enquête est l'absence à ce jour, de la part des EPU, de toute exigence de certification de sécurité des fournisseurs, ou plus en rapport avec le sujet, de la conformité du fournisseur aux normes de sécurité.

Dans la Brochure Technique on identifie plusieurs sujets de travaux pour le futur :

- Développer des études de cas pour évaluer les avantages et les difficultés, pour les EPU, à mettre en place une stratégie basée sur la détection d'un piratage en complément d'une stratégie basée sur la détection d'anomalie. Focaliser l'attention sur le couplage fort entre un modèle de maturité simplifiée et un modèle de chaîne de destruction

- Développer des classes d'indicateurs qui pourraient être utilisées par les autres Comités d'Etudes du CIGRE pour quantifier les solutions de sécurité cyber et physique, en termes de taux de déploiement, de taux de réponse, et de degré de complexité.

- Développer une architecture logique qui permet l'utilisation de services du cloud pour accroitre les possibilités d'un centre opérationnel intégré de sécurité.

En conclusion

La Brochure Technique offre une vue en profondeur des problèmes, des avantages et des questions, en rapport avec les solutions préconisées, et qui sont à prendre en compte par les équipes de sécurité. Ces considérations portent, d'une part, sur la nécessité d'améliorer l'expertise des personnels, sur les importants changements des politiques, des procédures et des directives d'organisation requises pour assurer la prise en charge et les responsabilités du maintien d'une posture de sécurité mature et, d'autre part, sur l'utilisation des technologies et des outils nouveaux pour mettre en œuvre une stratégie de sécurité proactive et anticipatrice.