Spécifications de cyber sécurité pour les PACS et résilience des architectures PAC

La Brochure Technique donne un aperçu du paysage des menaces qui apparaissent, en s'intéressant aux systèmes courants de protection, d'automatismes et de contrôle (PACS), aperçu sur lequel se surimposent des lois et réglementations nouvelles. Au vu de la situation perçue, il apparaît clairement qu'un changement radical et profond est nécessaire, pour moderniser les politiques, les rocédures et les directives organisationnelles qui sont actuellement en vigueur dans les compagnies d'électricité. Un processus d'ingénierie de système basé sur un modèle bien défini (MBSE) a été utilisé pour définir des images choisies des systèmes PACS pertinents. Avec le MBSE chaque impact est associé à des recommandations de solutions pour améliorer la situation de sécurité du fonctionnement des PACS. Par exemple, pour mettre en place un centre opérationnel intégré de sécurité, on manque cruellement des expertises spécifiques de personnel et des outils d'analyse modernes, nécessaires pour améliorer la posture de sécurité des PACS modernes et mettre en œuvre une stratégie de sécurité proactive ou anticipatrice.

Membres

Chef de file

(US)

D.K. HOLSTEIN

Secrétaire

(US)

T.W. CEASE

S. ASHOK (US), J. GENTLE (US), B. SEDAGHAT (DK), C. POIRIER (FR), T. ZHENYU (CN), I. GARCIA (ES), C. BISALE (DE), J. GODEFROOI (NL), M. HAMALAINEN (FI), A. JOHNSSON (SE), A. ASTARLOA (ED), V. KARANTAEV (RU), R. HUNT (US)

Introduction

Tirer parti des études précédentes

Le GT B5.66 est une suite de précédents Groupes de Travail des Comités d'Etude B5 et D2, et plus spécialement des GTC B5/D2.46 [1], du GT B5.38 [2], du GT D2.31 [3], du GT D2.38 [4], et du GT D2.40 [5]. Le programme des travaux du B5.66 inclut des mises à jour des évaluations, et des données correspondantes, de la Brochure Technique 427 [2] et présente l'analyse et les enseignements des difficultés rencontrées pour se conformer aux spécifications de sécurité préconisées par un certain ensemble de normes qui régissent les systèmes basés sur le protocole internet (IP). En appui des enseignements et des recommandations l'analyse a identifié des grandeurs exploitables pour des cas d'utilisation spécifiques, des approches techniques qui tirent parti de la protection de cyber sécurité qu'apportent les réseaux TSN (Time Sensitive Networks) qui mettent en œuvre la synchronisation, et des technologies novatrices qui améliorent le contrôle de l'accès et de l'utilisation pendant les opérations de maintenance et d'essai. Enfin, dans une perspective d'avenir, on présente une évaluation des avantages et des difficultés de la migration des applications des systèmes de protection, d'automatismes et de contrôle (PACS), et des services de télécommunication, vers un environnement cloud.

Dans le domaine de ses travaux la Brochure Technique (BT) introduit deux sujets novateurs, qui devraient attirer l'attention des gestionnaires de PACS et des fournisseurs de solutions :

- Les exigences de gouvernance pour la transparence algorithmique.

- Les stratégies de migration pour tirer profit des services du cloud computing.

Pour limiter le nombre de pages on ne trouve dans le présent document qu'une partie des sujets traités dans la Brochure Technique. Outre ceux qui sont présentés de façon résumée dans ce document, on donne ci-après la liste complète des sujets traités dans la Brochure Technique :

- Les mises à jour des recommandations de la BT TB 427.

- Reprendre en les développant les travaux contenus dans les normes, les rapports et les publications spéciales.

- L'examen de l'infrastructure critique et de sa dépendance aux utilisateurs et aux situations.

- La nécessité d'assurer une sécurité robuste.

- Pourquoi la sécurité des PACS requiert la transparence.

- La possibilité de migrer vers des services de cloud computing.

Les difficultés

Prédire le panorama des menaces, les progrès des technologies qui réduisent les conséquences potentielles de ces menaces, et l'impact des nouvelles lois et réglementations locales, a soulevé de multiples problèmes pour les experts du sujet du GT B5.66 (SME). Comme signalé dans l'architecture du réseau du futur [6], on a besoin d'un nouveau modèle pour répondre aux les questions, à court terme (les 10 années à venir), et à long terme (les 20 années suivantes). A ces deux horizons de planification, estimer les impacts sur les politiques de cyber sécurité, sur les procédures et sur les dispositions organisationnelles (PP & OD) des compagnies d'électricité (EPU), a demandé beaucoup d'attention pour améliorer la posture de sécurité des fonctionnements des PACS. Par exemple, pour le court terme, l'architecture et les moyens requis pour mettre en place un centre opérationnel intégré de sécurité (ISOC) et disposer des expertises techniques du personnel de l'ISOC, ont été examinées.

L'approche technique suivie

En se basant sur les évaluations du GT B5.66 et sur les données pertinentes existant dans les normes disponibles, les Brochures Techniques et la documentation en libre accès, une représentation du paysage des menaces a été élaborée, avec un focus particulier sur les déploiements courants de PACS. Sur cette représentation se sont surimposées les lois et les réglementations nouvelles. Ceci a montré clairement qu'un changement radical en profondeur sera nécessaire pour moderniser les politiques, les procédures et les directives organisationnelles existantes des EPU. A chaque impact sont associées des solutions préconisées pour améliorer la posture de sécurité des fonctionnements des PACS. Par exemple, les moyenss requis pour mettre en place un centre opérationnel intégré de sécurité (ISOC) ont été au centre des préoccupations et il est apparu clairement qu'il y avait un besoin important d'expertises spécifiques de personnel et d'outils d'analyse modernes.

Un processus d'ingénierie basé sur un modèle de système (MBSE) bien défini a été utilisé pour produire des représentations "boîte noire" et "boîte blanche" des problèmes du domaine, pour des systèmes PACS pertinents. Pour ce besoin un outil commercial, basé sur le langage de modélisation des systèmes de Gestion de Groupe Ouvert (OMG), a été utilisé. L'outil a été employé pour construire des modèles de processus d'activité, pour visualiser les processus et les interactions entre organisations EPU. Les modèles ont permis de comprendre :

- Quels sont les acteurs impliqués dans le système concerné et les flux d'information entre eux.

- La pertinence des informations transmises aux humains et aux entités matérielles destinataires des informations.

- L'utilisation des informations en termes d'actions exécutées.

- La qualité des informations dont on a besoin pour exécuter les actions décidées.

Les éléments des modèles de systèmes construits ont été utilisés pour déterminer le besoin de répondre aux lois et aux réglementations spécifiques. En retour il est apparu clairement que des modifications des politiques, des procédures et des dispositions organisationnelles spécifiques aux PACS étaient requises pour intégrer en permanence la sécurité et la protection des données dans leur fonctionnement normal. A titre d'exemple, les modèles ont démontré la nécessité d'un plan de gestion du contrôle des accès, basé sur la combinaison de l'accès par rôle et de l'accès par attribut.

L'architecture de la Brochure Technique

La définition du domaine du problème est critique

Pour les opérateurs du système électrique, l'importance des supports à la décision et de la connaissance de la situation devient prépondérante du fait des changements qui se produisent dans la manière d'exploiter et de conduire les systèmes électriques. Une connaissance plus pointue de la situation est nécessaire, à tous les niveaux de contrôle, pour garantir que les décisions d'exploitation sont correctement prises et exécutées, conditions cruciales pour le maintien de l'intégrité de l'exploitation du système électrique. Par conséquent, et bien que les opérateurs restent l'élément central de l'exploitation, il devient de plus en plus important que les opérateurs soient aidés par des outils perfectionnés d'analyse de données et de visualisation [7].

Une compagnie d'électricité doit prendre en compte une grande palette de problèmes opérationnel de PACS pour gérer la stabilité de son système électrique et délivrer une énergie fiable à ses clients [8]. Dans le cas de cette Brochure Technique, il n'est pas envisageable de traiter les problèmes de l'utilisation et de la gestion de la cyber sécurité pour la palette complète des situations. D'autres Groupes de Travail, dans le futur, devront travailler sur l'application et la gestion des mécanismes de cyber sécurité pour les systèmes de contrôle et d'acquisition de données (SCADA) et le contrôle du réseau pour l'exploitation des systèmes électriques.

Focus sur la connaissance de la situation

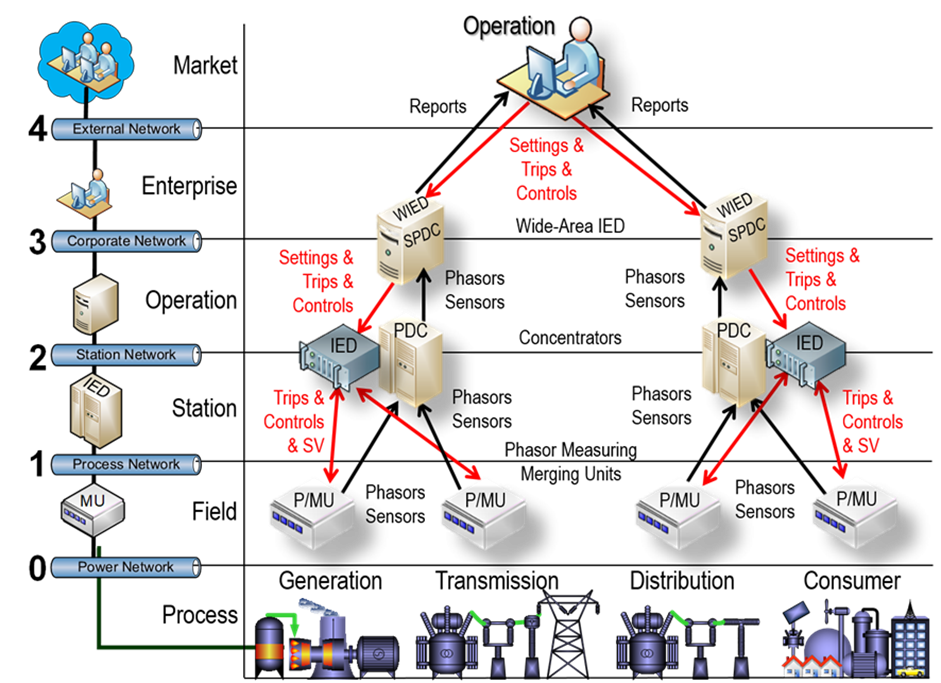

La protection à grande échelle (wide area) est une des applications des PACS, qui constituera le cas d'utilisation de la méthodologie d'ingénierie basée sur modèle de système (MBSE) suivie par les auteurs de cette BT. Concept du cycle de vie de Zachman [9], le MBSE est utilisé pour produire une spécification formelle du PACS. La Figure 1 décrit les flux de données, les traitements et les actions de contrôle, pour le système de protection et de contrôle des automatismes à grande échelle (WPACS) [10]. Le concept du WPACS est expliqué à l'aide la Figure 1, dans laquelle les équipements PAC sont répartis sous forme d'une matrice SGAM (modèle d'architecture de smart grid) [6]. Cette matrice relie les quatre secteurs traditionnels de l'électricité (de gauche à droite, en partie basse), production, transport, distribution, et consommateurs (dont les producteurs), et les six couches opérationnelles hiérarchiques dénommées, de bas en haut, niveaux processus, site, poste, exploitation, entreprise et marché. Ces niveaux sont habituellement servis par quatre couches de réseaux de télécommunication dénommés, (de bas en haut en partant du réseau électrique) réseaux processus, poste, corporate et externe, présentés sur la partie gauche de la figure.

Le WPAC est constitué sur le terrain, de capteurs, d'unités de conversion, et d'équipements de mesure de phase -phaseurs- (PMU) qui collectent les données et les valeurs échantillonnées (SV), et opèrent comme des unités de contrôle pour les équipements du niveau processus, en utilisant le réseau processus. Ces données, dont les phaseurs, sont transmises et traitées par les concentrateurs des données des phaseurs (PDC), et les dispositifs électroniques intelligents (IED) au niveau du poste, en utilisant le réseau poste, tout en transmettant des actions directes de commandes et de mises hors service au niveau processus. Les données de phaseurs et d'état sont envoyées à l'échelon supérieur, du niveau poste au super PDC (SPDC) du niveau opérationnel, en utilisant le réseau corporate. A ce niveau les IED de niveau supérieur (WIED) prennent les décisions de protection à l'échelle du système électrique, à partir de l'estimation d'état à l'échelle du système, et renvoient des ordres de mises hors service et des commandes au niveau poste. Ces SPDC et WIED envoient également des rapports aux centres de conduite des niveaux supérieurs (national ou zonal), au niveau marché, en utilisant le réseau externe, à partir duquel les décisions prises sur les consignes des relais de protection de zone, les mises hors service et les actions de contrôle, seront renvoyées au niveau corporate.

Framework for this Technical Brochure

Definition of the problem domain is critical

The importance of decision support and situational awareness for system operators is becoming more prominent as significant changes in the way systems need to be operated and controlled occur. Improved situational awareness at all control levels is necessary to ensure that operational decisions are properly made and executed, which is critical for maintaining the integrity of system operations. Therefore, while operators will remain at the core of grid operations, it is becoming more and more important that they are supported by advanced data-analytics and visualization tools [7].

An electric power utility must consider a wide range of operational PACS issues to manage the stability of their system and provide reliable power to their customers [8]. In this Technical Brochure, it is not practical to address the application and management of cybersecurity for the full range of applications. Future working groups will address the application and management of cybersecurity mechanisms for system control and data acquisition (SCADA) and network control for power system operation.

Focus on situational Assessment

One implementation of PACS is wide area protection, which will be the use case to illustrate the model-based system engineering (MBSE) methodology used by the authors of this TB. Zachman’s life-cycle framework[9], MBSE is used to develop a formal specification of PACS. Figure 1 describes the data flows, processing, and control actions for wide-area protection and automation control system (WPACS)[10]. The concept of a WPACS is explained with the help of Figure 1, where typical PAC equipment are mapped onto a traditional SGAM (smart grid architecture model) matrix[6]. This matrix correlates the traditional four electrical sectors of (from left to right at the bottom) generation, transmission, distribution and consumer (including producers) with six hierarchical layers of operation named (bottom-up) as process, field, station, operation, enterprise and market levels. These levels are currently served by four layers of utility telecommunication networks named (bottom-up from the power network) as process, station, corporate and external network, shown on the left part of the picture.

WPAC is comprised of sensors, merging units, and phasor measuring units (PMU) at the field level, that collect data and sample values (SV), and act also as control units for equipment at the process level, using the process network. These data (including phasors) are transmitted and processed by phasor data concentrators (PDC) and intelligent electronic devices (IED) at the station level, using the station network, while transmitting direct command and trips to the process level.Phasor and status data are sent upward from the station level to super PDC (SPDC) at the operation level, using the corporate network, where wide-area IED (WIED) take wide-area protection decisions based on a system-side estimation, sending back trips and commands to the station level.These SPDCs and WIEDs also send reports to upper (national or area) control centers, at the market level, using the external network, where decisions about wide-area relay settings, trips and controls are sent back to the corporate level.

Figure 1 - PACS de zone (source [10])

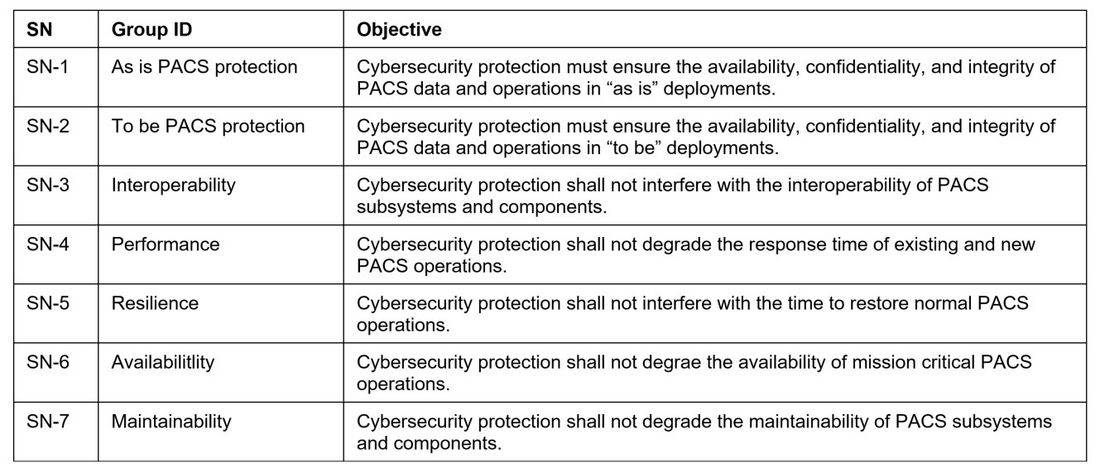

Parties prenantes de l'audience cible

L'audience cible de cette Brochure Technique est constituée par les ingénieurs spécialistes des protections, les techniciens de terrain, et les responsables des systèmes PAC. Ils comprennent les contrôles de cyber sécurité liés à l'accès et à l'utilisation des systèmes PAC. Du fait de la nature de l'audience il est important de décrire les contrôles techniques de cyber sécurité dans leur langage. Dans le cadre de cette étude, le Tableau 1 présente les besoins de sept parties prenantes (SN) qui sont utilisés pour analyser le domaine du problème d'un point de vue "boîte noire" et "boîte blanche".

Tableau 1 – Besoins des parties prenantes / utilisateurs de PACS

La criticité de l'infrastructure dépend de l'utilisateur et de la situation

De quoi a-t-on besoin pour les actions de reprise après défaillance grave ?

Dans le courant d'octobre 2017, le Centre de Recherche Osterman a procédé à une enquête auprès de 125 organisations qui employaient entre 201 et 2500 employés. Pour participer à l'enquête les organisations devaient avoir mis en place une solution de reprise des activités après incident grave, avoir établi des pratiques de reprise après incident, et les personnes de l'organisation interrogées aux différents endroits devaient être au courant de la solution et des processus de reprise des activités [11]. Le résumé des conclusions tirées de l'enquête constitue une partie importante des problèmes de résilience.

- Les organisations des [EPU] doivent avoir un moyen d'identifier les différents événements qui peuvent mettre hors fonctionnement les systèmes de technologie d'information [IT] importants [et des technologies d'action (OT)], et reprendre le service, quelquefois dans un délai court.

- Dans l'idéal, les responsables des décisions vont mettre en place un moyen de reprise de service qui rendra les coupures aussi invisibles que possible pour les utilisateurs.

Du point de vue de la résilience des EPU, les enseignements clés de l'enquête Osterman sont :

- Les objectifs de point de reprise et les objectifs de temps de reprise deviennent sensiblement plus contraignants avec les années, traduisant le fait que la reprise rapide après des coupures de différents types devient une priorité plus forte pour les décideurs. En plus, non seulement la rapidité de reprise après défaut est recherchée par les décideurs, mais la réduction des pertes de données au niveau le plus bas possible se voit attribuer une priorité de plus en plus élevée.

- Il existe de multiples raisons pour mettre en place des moyens robustes de reprise de service après un incident grave, mais la capacité de reprendre après des attaques de chantage est une faculté « absolument vitale » de reprise de service pour une proportion importante des décideurs.

- La reprise de service qui permet le retour complet de toutes les activités [et des applications opérationnelles] dans un temps très court est considérée comme essentielle par une part croissante des décideurs.

- Il est en général plus facile d'obtenir un budget pour des actions de reprise de service après des événements climatiques majeurs, des attaques de chantage ou autres événements négatifs de ce genre.

- Les solutions de reprise s'appuient de plus en plus sur des services du cloud, aux dépens des solutions in-situ, mais la plupart des organisations ont mis en place des solutions hybrides qui combinent les meilleures parts des deux variantes.

Dans l'idéal, l'objectif en cas de perte de PACS est de reprendre avec un temps de coupure nul et sans aucune perte de données. Pour approcher cette cible les EPU doivent disposer d'une stratégie de reprise de la continuité du service (CDR). Une stratégie CDR gagnante doit concentrer l'attention sur les conditions qui permettront d'éviter une interruption de service et sur un plan d'action rigoureusement testé qui assurera une rapide reprise de service et une perte de données minimale.

Utilisation possible des services du cloud pour reprendre le service après défaillance

Il est très important de comprendre le panorama des menaces qui impactent le fonctionnement des PACS. Toutes les menaces ne visent pas à interférer avec le fonctionnement des PACS, à le perturber ou à le désactiver. Sur la base d'une évaluation du risque le responsable de l'entité de l'organisation (ROU) doit donc classer les impacts potentiels selon leur gravité. Une sauvegarde régulière et fréquente des données à haut risque doit donc être incluse dans la réponse du ROU aux exigences des PP & OD.

Une autre approche consiste à utiliser un moyen spécifique de reprise de service fourni sous la forme d'un service (DRaaS) du cloud. Dans ce cas, le moyen spécifique doit être soigneusement adapté à l'évaluation du risque pour le PACS et aux priorités. Il revient au ROU de s'assurer que l'agrément de niveau de service (SLA) est acceptable.

La reprise de service nécessite des contrôles d'accès qui limitent la complexité et de temps de réponse. Une approche possible consiste à utiliser une gestion fédérée des identités (FIM) [13, 14]. La fédération des identités lie l'identité d'un utilisateur à des domaines multiples, qui sont chacun en charge de leur propre système de gestion des identités. Quand deux domaines sont fédérés un utilisateur peut s'authentifier sur un domaine, et ensuite accéder à des ressources d'un autre domaine sans avoir à se connecter une seconde fois.

La fédération des identités apporte des avantages économiques et des facilités aux entreprises et aux abonnés de leur réseau. Plusieurs entités organisationnelles d'EPU peuvent, par exemple, partager une application unique, avec pour résultat des réductions de coût et une mise en commun de moyens. Une connexion unique (SSO) est une caractéristique essentielle de la fédération des identités, mais n'est pas la fédération des identités.

Pour que la FIM soit efficiente les partenaires doivent montrer un sens de confiance mutuelle et leur responsabilité doit être clairement définie. Dans un système FIM les messages entre partenaires peuvent être transmis en utilisant un langage d'affirmation de sécurité (SAML) ou une norme de langage extensible similaire (XML) qui permet de se faire reconnaitre immédiatement pour des services basés sur le cloud ou des réseaux, affiliés mais séparés.

Mesures des performances d'efficacité

La mesure de l'efficacité (MoE) d'un système automatisé de protection / détection est liée à la vitesse de réponse, qui est le temps nécessaire pour maîtriser l'anomalie et y remédier. Pour éviter des surcharges du système il est essentiel que les analyses des informations de sécurité et de gestion des événements (SIEM) soient bien adaptées aux faux positifs. Pour un fonctionnement satisfaisant le critère d'évaluation d'une suite de sécurité doit respecter un bon équilibre entre prévention, détection, et contrôle/correction.

L'objectif est de vérifier que la solution physique de cyber sécurité (CPS) est capable de détecter, de prévenir et d'identifier les menaces avec précision, tout en restant hermétique aux faux positifs. Des essais par tierce partie sont recommandés pour obtenir une évaluation non biaisée de la solution CPS. Ces essais doivent appliquer des menaces et des méthodes d'attaque réelles, utilisées par les cyber criminels et les autres auteurs de menaces, telles qu'elles ressortent des attaques collectées par un réseau connu d'espionnage des menaces. Comme décrit dans la méthodologie d'essai de NSS Labs, qui met en œuvre des menaces automatisées et manuelles, il est important que trois capabilités clés soient soumises aux contraintes d'essai :

- Détection et prévention des menaces entrantes (avant leur action),

- Détection et prévention de la menace au cours de son action,

- Surveillance post-infection continue et capacité à agir en cas d'atteinte (post-action).

Pourquoi la sécurité des PACS requiert la transparence

Comme montré dans [15] la transparence est le sujet de beaucoup de recherches. On ne peut pas dire la même chose au sujet de la conception des spécifications de transparence. Le problème tient au déficit de modèles et de méthodes rigoureuses qui sont nécessaires à la gestion des processus de transparence déployés. Dans le contexte de la sécurité des PACS la Brochure Technique présente une approche de conception basée sur des modèles de systèmes (MBSE), qui peut être adaptée aux environnements opérationnels des PACS hautement automatisés. Les avantages de cette approche peuvent être décrits ainsi :

- Elle limite le domaine de l'analyse, pour garantir qu'elle cible le système concerné, par ex. le PACS.

- Elle donne une base solide (bien constituée) qui permet aux fournisseurs de solutions de concevoir et de mettre en œuvre de façon élégante une architecture logique recommandée.

Les lois et réglementations locales qui voient le jour, telles que la Protection des Infrastructures Critiques (CIP) [16, 17] de la Coopération Nord-Américaine sur la Fiabilité Electrique (NERC), et la Réglementation Générale de Protection des Données (RGDP) [18] de l'Union Européenne (EU), imposent des contraintes de sécurité et de confidentialité dont il faut tenir compte. Dans la Brochure Technique certaines de ces contraintes sont discutées, dans un contexte particulier.

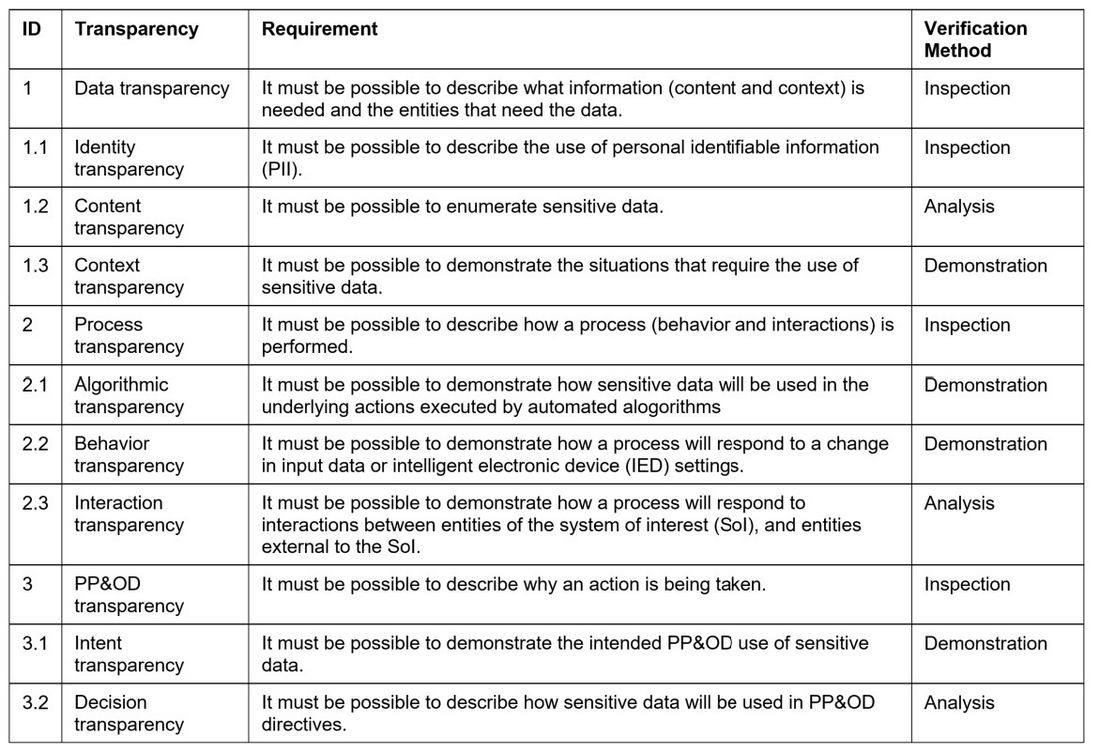

La transparence peut être classée en trois catégories principales, qui correspondent à des niveaux d'importance de la transparence fournie [15]. Le Tableau 2 donne une énumération (symbole dans la colonne ID) des possibilités de haut niveau requises. Dans la dernière colonne on mentionne la méthode de vérification préférentielle. Pour réaliser la vérification une analyse exhaustive « boîte noire » et « boîte blanche » est nécessaire, mais cette analyse va bien au-delà du sujet de la Brochure Technique. Il faudra par conséquent qu'un nouveau Groupe de Travail développe les modèles MBSE adaptés à cette analyse. En attendant, on s'intéresse dans la suite à la transparence algorithmique des PACS.

Tableau 2 - Besoins de transparence pour les PACS

Comme différents aspects de l'exploitation des EPU sont en train d'adopter la prise de décision par algorithme (ADM), cela soulève des questions sur la prise en charge et la responsabilité de ces décisions, en particulier quand elles ont un impact négatif sur des personnes. Les systèmes secondaires modernes tels que ceux qui correspondent aux normes CEI 68150 et 62351 requièrent que les données personnelles et les données importantes pour la mission utilisées dans le processus ADM soient transparentes, pour que les entités organisationnelles responsables puissent surveiller, vérifier, critiquer, ou intervenir dans ces processus.

La déclaration, du Conseil des Politiques Publiques de l'ACM (Association for Computing Machinery) des Etats-Unis et du Conseil Européen de l'ACM, sur la transparence et la responsabilité algorithmiques [19], a été construite sur mesure pour le sujet et l'objectif de la BT. Cet ensemble de principes est destiné à renforcer l'intérêt de l'ADM tout en traitant les problèmes relatifs à la gestion des PACS. Ces principes devraient être pris en compte par les ROU des PACS, à chaque étape du développement et du déploiement des PACS, de façon à réduire au minimum les dommages potentiels tout en profitant des avantages de l'ADM.

Avoir conscience des risques : Les responsables des EPU, et les fournisseurs de PACS qui les aident, doivent avoir conscience des biais possibles introduits dans leur conception, leur implémentation et leur utilisation, et des potentiels dégâts que ces biais peuvent causer aux personnes et à la propriété intellectuelle des EPU.

Possibilité de corriger : Comme pour leurs politiques, leurs procédures et leurs directives d'organisation, les EPU devraient adopter des mécanismes qui permettent aux personnes et aux groupes affectés par les conséquences des décisions prises par les algorithmes, de les questionner et de les corriger.

Responsabilité : Les EPU doivent intégrer dans leur PP & OD qu'elles seront tenues pour responsables des décisions prises par les algorithmes qu'elles utilisent, même s'il ne leur est pas possible d'expliquer dans le détail comment les algorithmes ont produit cette décision.

Explication : Les PACS des EPU et des unités d'exploitation qui utilisent les ADM devraient disposer d'une documentation approuvée qui explique les procédures suivies par l'algorithme et les décisions spécifiques qui sont produites.

Origine des données : Les PACS et unités d'exploitation des EPU qui utilisent les mécanismes d'apprentissage des ADM devraient disposer d'une documentation décrivant comment les données d'apprentissage ont été collectées et mises à jour, et exposant les biais potentiels induits par le processus de collecte des données, par les personnes ou l'algorithme. La documentation détenue par l'EPU devrait inclure les préoccupations touchant à la confidentialité, à la protection de la propriété intellectuelle, ou à l'existence d'outils d'analyse qui pourrait permettre à des acteurs malveillants de piéger le système, et justifiant, par conséquent, que l'EPU restreigne l'accès et l'utilisation du contrôle des PACS aux personnels qualifiés et autorisés.

Audibilité : Les modèles, les algorithmes, les données et les décisions, devraient être enregistrés dans des documents EPU approuvés, de façon qu'ils puissent être audités en cas de suspicion de dommage.

Validation et essais : Les EPU devraient exiger que les unités d'exploitation responsables de la gestion des PACS mettent en œuvre des méthodes rigoureuses de validation de leurs modèles, et qu'elles communiquent ces méthodes et les résultats. Elles devraient procéder à des essais de routine pour évaluer et détecter les éventuels dommages discriminatoires produits par les modèles.

Résumé des enseignements et des recommandations

Parmi les points à retenir en conclusion de ces travaux on peut noter :

- La plupart des éléments de la Brochure Technique 427 [2] sont toujours valables, mais l'introduction de mesures de sécurité telles que l'application de la CEI 62351 est beaucoup plus lente qu'attendue. On espère que le RGPD et les lois et réglementations locales similaires régleront plusieurs des problèmes qui subsistent en matière de protection des informations personnelles individuelles.

- La migration de certaines applications PACS et des services de télécommunication vers un environnement cloud est une entreprise complexe, et risquée, qui introduit un ensemble de risques supplémentaires, plus précisément ceux associés au fournisseur de service cloud (CSP), ou qui amplifie les risques préexistants dans les activités de sécurité qui sont déjà exécutées par les PACS. En absence de normes et d'indicateurs de performance exhaustifs, les risques de calendrier et de coût sont substantiels. Ces raisons font qu'avant de s'engager auprès d'un CSP, une EPU doit soigneusement peser les avantages financiers et opérationnels, d'une part, et son degré de tolérance du risque et son acceptation de financer un résultat négatif, d'autre part.

- L'évaluation de l'impact de la protection de données (DPIA) demande à être bien conçue et appliquée, pour garantir l'équilibre souhaitable entre les besoins légitimes de la gestion des PACS et les droits à la confidentialité des personnels.

- Il existe des solutions commerciales qui permettent d'utiliser une plateforme de gestion des données (DMP) de PACS, qu'on dénomme aussi plateforme unifiée de gestion de données (UDMP), pour collecter et analyser de grands ensembles de données provenant de sources diverses.

- Les solutions commerciales disponibles, utilisant une spécification basée sur des normes d'objets de données intelligents et sûrs (SSDO), reconnaissent les étiquettes des données et offrent des services basés sur cette capacité. Quand elles sont correctement mises en œuvre, les SSDO permettent un accès différentiel et un contrôle de l'utilisation des données qui est indépendant de la configuration du réseau.

- La Brochure Technique a renforcé la prise de conscience du fait que la sécurité est étroitement interconnectée aux autres propriétés des PACS, et doit être intégrée dans l'analyse existante au lieu d'être réalisée séparément. Dans ce but, une méthodologie performante pour analyser et informer explicitement sur la sécurité est nécessaire, afin que les aspects de cyber sécurité soient considérés avec les autres propriétés critiques des PACS dans un cas d'utilisation qui prend en compte la sécurité.

- Quand c'est techniquement faisable, il faut séparer les réseaux PACS des réseaux OT et IT non PACS. Les stations d'ingénierie permettant de programmer les contrôleurs PACS ne devraient pas être partagées avec un autre contrôle de processus ou réseau d'information

- Tirer avantage des dispositions matérielles qui permettent un contrôle mécanique de la possibilité de programmer les contrôleurs PACS. Ceci peut prendre la forme de commutateurs contrôlés par une clé physique. Ces clés ne devront pas être laissées en mode PROGRAMMATION ou CONFIGURATION en dehors des phases de manipulations planifiées.

- Utiliser une passerelle unidirectionnelle plutôt que des connexions bidirectionnelles au réseau, ceci pour toutes les applications qui dépendent de données fournies par les PACS.

- Le "Time Sensitive Networking" est une solution de communication éthernet déterministique et interopérable, qui peut être d'intérêt pour les réseaux intelligents, du fait de cette interopérabilité. Mais il subsiste certaines vulnérabilités particulières, comme des attaques du plan de synchronisation et du trafic temps réel, dont on doit tenir compte. Il faut également des études complémentaires pour déterminer le volume de la reprise de conception qui est nécessaire pour prendre en charge la définition des points sélectionnés et des spécifications de temps variables.

- Le déploiement de prototypes de solutions hybrides couplant des architectures privées et publiques de cloud pour les applications PACS et les télécommunications demande des études complémentaires pour en appréhender les difficultés et les risques. Les informations tirées de ces opérations prototypes d'étude doivent être associées à des cas d'application, pour apporter des instructions suffisantes aux EPU qui envisagent cette solution pour augmenter la résilience des PACS.

- Les petites compagnies ont besoin d'une possibilité similaire, qui leur soit accessible et qui repose moins sur la possession de ces expertises spécifiques de la part de leurs personnels PACS. Pour les petites compagnies un centre fédéré de sécurité de l'exploitation (FSOC), basé sur une architecture SDN (Software Defined Network) et des services cloud, peut être intéressant. Des investigations supplémentaires sont nécessaires pour en explorer les avantages et les difficultés.

- Une Brochure Technique est à préparer pour traiter du besoin d'une "clause de sauvegarde" dans les politiques, les procédures et les directives d'organisation. Cette clause est nécessaire pour prioriser les niveaux entre sécurité des personnes, sûreté, etc. Par exemple la CEI 62443[20] et la CEI/dTR 63069 donnent priorité à la sécurité des personnes sur la sûreté. En d'autres termes on doit satisfaire les besoins de sécurité des personnes pour éviter les dommages aux personnes, aux propriétés, ou à l'environnement. Les actions d'urgence nécessaires pour rétablir un service critique sont un autre exemple, pour lequel la procédure d'urgence prend le pas sur les règles de sécurité.

Conclusions

La Brochure Technique apporte un éclairage en profondeur sur un certain nombre de problèmes, d'avantages et de préoccupations relatifs à des solutions que les équipes de sécurité des EPU doivent prendre en compte pour améliorer la résilience des architectures PACS. Ils concernent essentiellement des expertises plus élevées des personnels, des changements importants à apporter aux politiques, aux procédures, et aux directives d'organisation qui attribuent la prise en charge et la responsabilité de maintenir une posture de sécurité mature des PACS, et sur l'appel à des technologies et des outils modernes pour mettre en place une stratégie de sécurité proactive et anticipatrice.

Références

- CIGRE GTC B5/D2.46, "Application and Management of Cybersecurity Measures for Protection and Control," CIGRE, BT 603, décembre 2014.

- CIGRE GT B5.38, "The impact of implementing cybersecurity requirements using IEC 61850," BT 427, août 2010. 978-85873-115-2

- CIGRE GT D2.31, "Security architecture principles for digital systems in Electric Power Utilities," CIGRE, BT 615, avril 2015.

- CIGRE GT D2.38, "Framework for EPU operators to manage the response to a cyber-initiated threat to their critical infrastructure", CIGRE, BT 698, septembre 2017. 978-2-85873-401-6

- CIGRE GT D2.40, "Remote service security requirement objectives," CIGRE BT 762, March 2019. ISBN : 978-2-85873-464-1

- "Grid Architecture - shaping our energy future". IEEE power & energy [Technical]. septembre/octobre 2019)

- CIGRE GTC D2/C2.41, "Advanced Utility Data Management and Analytics for Improved Operation Situation Awareness of EPU Operations", BT 732, 2018.

- CIGRE GTC C2/C4.37 "A proposed framework for coordinated power system stability control". ELECTRA [Technical]. 25-35. (decembre 2018) : http://www.cigre.org

- J. A. Zachman, "A framework for information systems architecture," IBM systems journal, vol. 38, pp. 454-470, 1999. https://www.research.ibm.com/journal/sj38-23.html

- Iony_Patriota_de_Siqueira, "Wide-area protection and automation control system," D. holstein, Ed., wholistic view of wide-area protection and automation control system ed, 2018.

- Osterman_Research, "Understanding the critical role of disaster recover,", janvier 2018.: https://www.ostermanresearch.com/home/white-papers/,

- S. Baumgärtner, T. Petersen, et J. Schiller, "The Concept of Responsibility: Norms, Actions and Their Consequences," p. 54, 4 avril, 2018. https://ssrn.com/abstract=3157667

- Z. G. Mburu, L. Nderu, et M. Tobias, "REVIEW OF DIGITAL IDENTITY MANAGEMENT SYSTEM MODELS," International Journal of Technology and Systems, vol. 4, pp. 21-33, 2019.

- G. K. Neil Wynne, "Critical capabilities for identity and access management as a service worldwide," Gartner, Inc., Rapport, 29 septembre 2016, ID: G00299338.

- M. Hosseini, A. Shahri, K. Phalp, et R. Ali, "Four reference models for transparency requirements in information systems," Requirements Engineering, vol. 23, pp. 251-275, 2018. Accès: 'https://link.springer.com/content/pdf/10.1007/s00766-017-0265-y.pdf

- "Petition of the NERC for approval of CIP reliability standards", version 5, NERC, 31 janvier 2013.

- North American Electric Reliability Corporation, "Critical Infrastructure Protection (CIP) standards," ed.

- "The EU general data protection regulation (GDPR)". New York, NY: Springer Berlin Heidelberg, 2017.

- ACM US Public Policy Council et ACM Europe Council, "Statement on algorithmic transparency and accountability," www.acm.org/public-policy, Government Document 2017. www.acm.org/public-policy

- TC 65 WG 10, "IEC 62443-2-4:2015 Industrial communication networks - Network and system security - Part 2-4: Installation and maintenance service providers," 1.0 ed. Geneva CH: International Electrotechnical Commission, 2015-06-30, p. 193.